대부분의 파일들은 대체가 가능하지만, 비밀번호를 저장하고 있는 파일은 필요하다고 합니다.

그래서 stacy 는 drive 를 덤프하여 image를 생성했고, 이 image 에서 비밀번호를 저장한 파일의 복구를 의뢰하였습니다.

원본 파일과 다운로드된 파일이 동일한 파일임을 확인하기 위해, 지문에서 제공한 md5checksum 값과 동일한지 확인합니다.

압축 파일이 손상없이 다운로드 되었으므로 압축을 풀고, image 파일을 마운트하여 삭제된 파일들이 확인 가능한지 확인해 봅니다.

마운트 해보면 stacy 라는 디스크 이름으로 몇개의 폴더들을 확인할 수 있지만, 그 폴더 하위의 파일들은 확인할 수 없습니다.

따라서 winhex 도구를 이용하여 파일들을 복구해 봅니다.

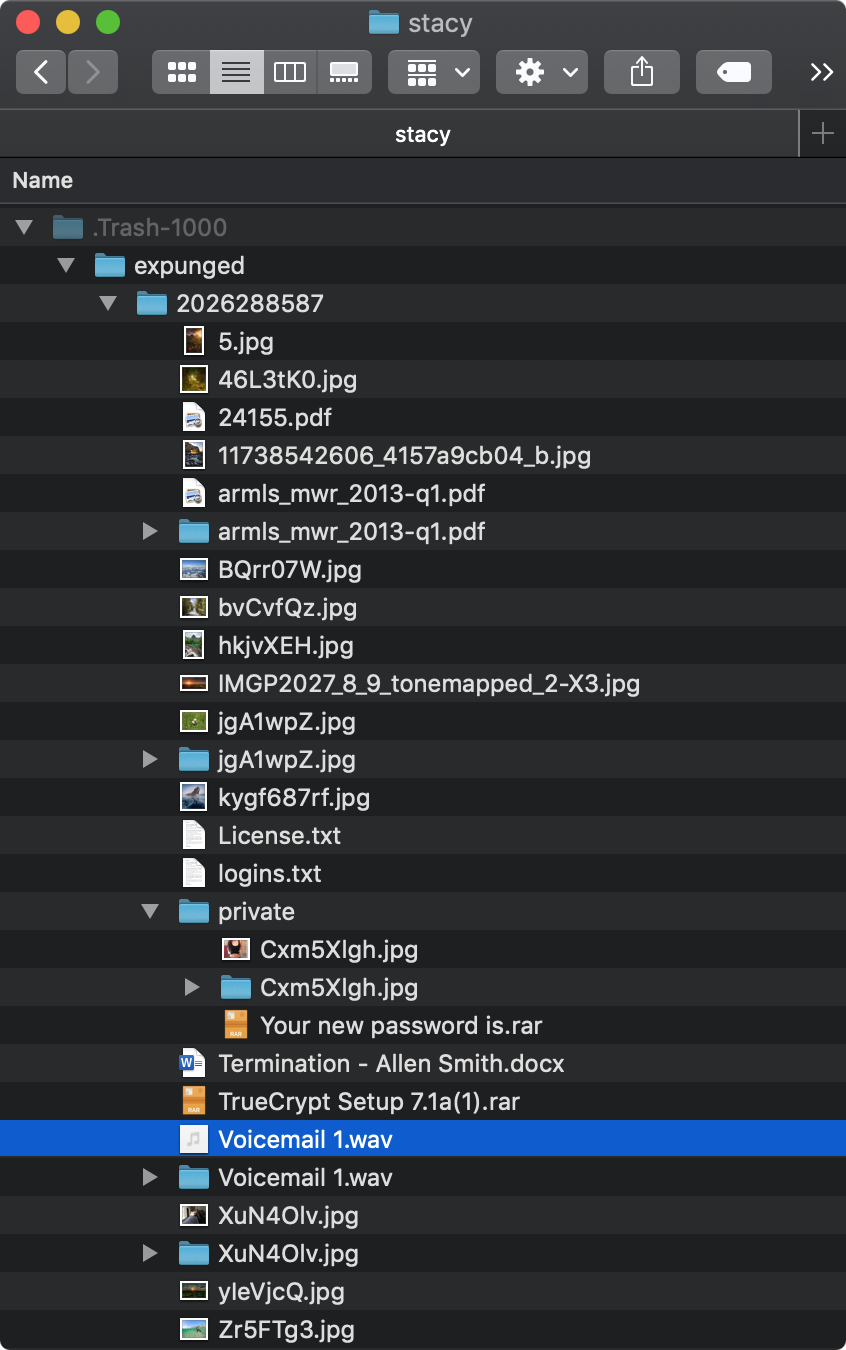

복구한 파일들을 일부 확인해 보면, .Trash-1000 폴더 즉 쓰레기통에서 여러 삭제된 파일들이 복구된 것을 확인할 수 있습니다.

그 중 비밀번호와 관련이 있어 보이는 Your new password is.rar 의 압축을 풀어봅니다.

하지만 해당 파일에는 비밀번호가 걸려있고, 이에 대한 비밀번호를 찾아야 합니다.

[*] 복구된 파일들을 살펴 보면, 힌트로 사용할 수 있는 음성 파일을 찾을 수 있습니다. (이거 너무 게싱,,,)

Voicemail 1.wav 를 들어보면 다음과 같은 내용을 포함하고 있습니다.

...

I sent you a new key over to you.

Use your phone number to access file

...

"새로운 키를 보냈는데, 이 파일은 핸드폰 번호로 열어볼 수 있습니다.”

stacy의 핸드폰 번호는 Termination - Allen Smith.docx 라는 제목의 문서에서 확인할 수 있습니다.

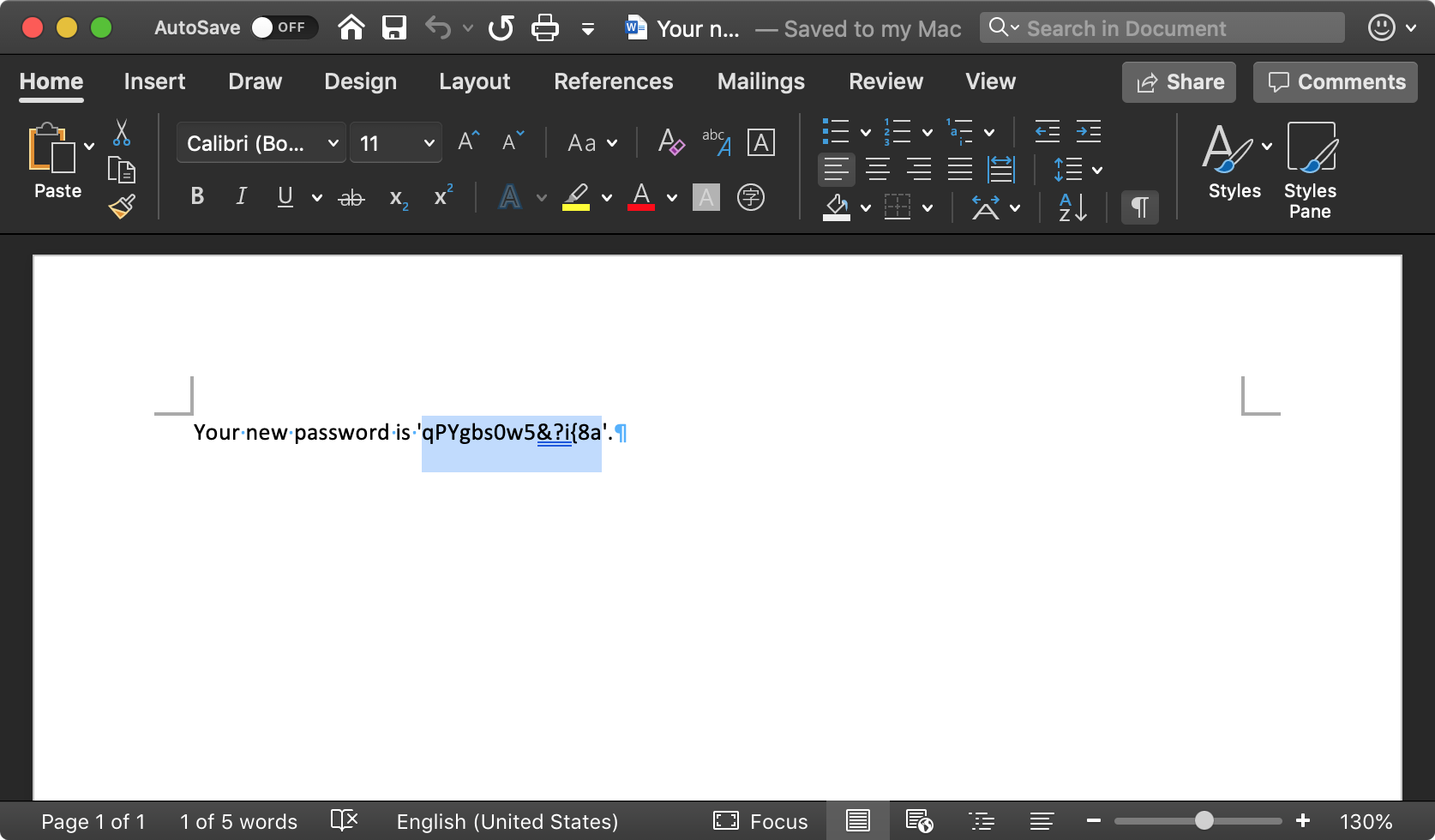

위에서 찾은 핸드폰 번호를 이용하여 압축파일을 해제하면, 위와 같은 새로운 비밀번호 확인할 수 있습니다.

'0x20 Forensics' 카테고리의 다른 글

| Dreamhack :: FFFFAAAATTT (0) | 2022.05.17 |

|---|